El sector manufacturero concentra una cuarta parte de los ciberataques y cada hora parada cuesta millones: la ciberseguridad OT ya es asunto de negocio.

Manufactura en la mira de los atacantes

La manufactura dejó de ser “daño colateral” y se convirtió en objetivo prioritario. Entre 2024 y 2025, el número de grupos de amenaza que apuntan específicamente a este sector aumentó de manera acelerada y hoy concentra una cuarta parte de los ataques globales. En la práctica, esto se traduce en líneas de producción detenidas, entregas incumplidas y pérdidas que escalan con rapidez, especialmente en un momento en que países como México buscan consolidarse como nodos clave de manufactura y nearshoring.

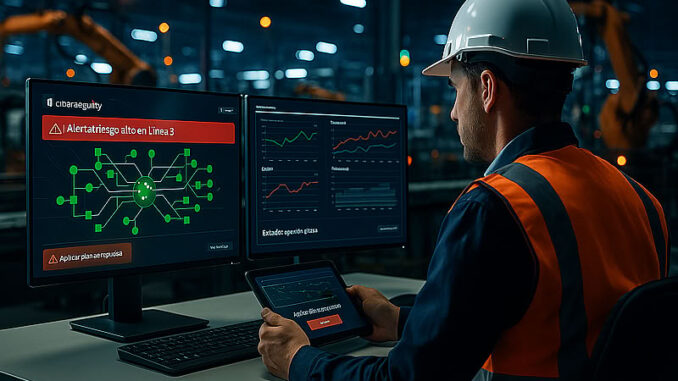

En este contexto, Maria Else, senior global product manager de proyectos de ciberseguridad en Rockwell Automation, y Ryan Zahn, gerente de gestión técnica de cuentas, advirtieron durante Automation Fair 2025 que la seguridad de las operaciones industriales sólo funciona cuando la ciberseguridad OT (tecnologías operativas) se asume como un programa de negocio y no como un proyecto aislado del área de TI.

El costo del silencio en fábrica

Detener una línea de producción ya no es un escenario improbable. En sectores como el automotriz, una sola hora de paro puede implicar pérdidas millonarias, y un ataque de ransomware provoca, en promedio, casi dos semanas de inactividad operacional. La ciberseguridad se ha convertido así en uno de los mayores riesgos externos para los líderes manufactureros, por encima incluso de desafíos como la disponibilidad de insumos o la incertidumbre económica.

En un entorno donde la manufactura figura como el sector más atacado a nivel global, seguir aplazando inversiones o limitarse a soluciones parciales resulta extremadamente arriesgado. Los incidentes recientes en plantas automotrices, metalúrgicas o de componentes electrónicos han demostrado que un solo ataque puede detener fábricas enteras y tensar cadenas de suministro completas.

De inventario de activos a perfil de riesgo vivo

Para Maria Else, el punto de partida no ha cambiado: “Primero tienes que saber qué tienes para protegerlo”. Ese principio se refleja en la arquitectura SecureOT, orientada a obtener visibilidad profunda de los activos industriales, segmentar adecuadamente las redes de planta y acompañar el ciclo de vida operativo mediante servicios gestionados.

Las soluciones avanzadas de seguridad OT permiten recolectar miles de puntos de datos por activo, desde versiones de firmware y parches aplicados hasta configuraciones, respaldos o cuentas habilitadas. Con esa información es posible transformar cada equipo en un perfil de riesgo vivo, que evoluciona a medida que cambia el entorno de producción.

Ryan Zahn enfatizó que la verdadera diferencia no está en multiplicar las alarmas, sino en traducirlas en acciones concretas. Priorizar exige considerar factores como número de vulnerabilidades abiertas, obsolescencia del hardware, criticidad en el proceso productivo y tiempo desde el último mantenimiento o actualización.

Personas, procesos y errores cotidianos

La red industrial ya no es el único frente vulnerable. Para Maria Else, “las personas probablemente somos el eslabón más débil de toda la cadena”. Todavía son comunes prácticas riesgosas como contraseñas compartidas escritas en etiquetas, cuentas genéricas sin control, accesos remotos sin supervisión o dispositivos sin procedimientos de alta y baja.

Los ejercicios de simulación han demostrado que, sin entrenamiento, buena parte del personal puede caer en intentos de phishing o prácticas inseguras dentro de la planta. Con programas continuos de formación, ese riesgo disminuye de manera notable. Por ello, la experta insiste en que “la seguridad no es una cosa, es un programa”: implica procesos claros, políticas específicas para entornos OT, segmentación de redes, gestión estricta de accesos, bitácoras confiables y entrenamiento constante.

💻 Visita YoUsuarioFinal 📱

🇲🇽 Conoce más en SuperMexicanos 🎬

IA, talento y servicios gestionados

Las tendencias globales refuerzan esta visión: la mayoría de los fabricantes planea invertir en inteligencia artificial y aprendizaje automático durante los próximos años, y casi la mitad busca aplicar estas tecnologías a casos de ciberseguridad. Al mismo tiempo, un porcentaje significativo de empresas reconoce como crítica la necesidad de desarrollar capacidades nuevas en su personal.

Sin embargo, muchas plantas no cuentan con equipos dedicados de ciberseguridad OT. En estos casos, los centros de operaciones de seguridad y los servicios gestionados se convierten en una extensión estratégica. Estos equipos monitorean redes industriales 24/7, filtran alertas, interpretan riesgos y coordinan la respuesta a incidentes para que la operación mantenga continuidad aun en medio de una amenaza activa.

De proyecto marginal a prioridad estratégica

En un escenario donde los ciberataques dirigidos a la manufactura son constantes y los paros pueden costar millones por hora, tratar la ciberseguridad como un esfuerzo marginal resulta insostenible. El impacto ya no se limita al departamento de TI: alcanza producción, logística, contratos, reputación e incluso la estabilidad financiera de las compañías.

La ruta más efectiva no pasa por sumar herramientas desconectadas, sino por construir un programa integral de ciberseguridad OT que cuente con respaldo directivo, visibilidad completa de activos, procesos maduros, talento especializado y tecnología capaz de medir el riesgo en términos de continuidad operacional. Las organizaciones que den ese salto estarán mejor preparadas para mantener la planta en marcha cuando llegue —inevitablemente— el próximo intento de ataque.